Anycast

| Formy komunikacji / schematy

routingu |

|---|

| Unicast |

| Nadawanie |

| Anycast |

| Multiemisja |

| Geocast |

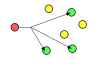

Anycast to rodzaj adresowania w sieciach komputerowych, w których cała grupa komputerów ma przypisany wspólny adres, ale można go wykorzystać tylko do połączenia z komputerem, do którego można dotrzeć najkrótszą drogą . Technika ta jest stosowana zgodnie z modelem OSI w warstwie sieciowej aplikacji.

funkcjonalność

Anycast jest realizowany poprzez dystrybucję kilku serwerów tego samego typu w przestrzennie oddzielnych sieciach IP. W praktyce co najmniej jeden serwer jest często instalowany na każdym kontynencie lub w każdym kraju w regionie. Każdy z tych komputerów otrzymuje ten sam adres IP i propaguje odpowiednią trasę przy użyciu protokołu routingu ( BGP w Internecie ). W przypadku awarii lub niedostępności trasa znika, a wszystkie kolejne pakiety są przekazywane na inny serwer. W ten sposób żądana usługa może być świadczona nawet w przypadku awarii jednego lub większej liczby serwerów. Zwiększa to dostępność . Serwer musi również mieć możliwość bezpośredniego adresowania do administracji. Dlatego serwery Anycast mają dodatkowy adres unicast w prawie wszystkich przypadkach .

Z punktu widzenia klienta nie ma różnicy między unicastem a anycastem. W przeciwieństwie do środowisk multiemisji, które generują pakiety dla wszystkich członków grupy, nadawca tutaj generuje tylko jeden pakiet. Anycast to funkcja, która jest szczególnie obsługiwana w IPv6 . Pakiet z adresem anycast jest dostarczany tylko do jednego - zwykle najbliższego - interfejsu w grupie. Wpis w tablicy routingu routera znajdującego się najbliżej nadawcy określa, który to jest.

Ta koncepcja umożliwia firmom używanie izolowanego adresu anycast do dostarczania pakietu do wielu routerów dostawcy, którzy są członkami grupy anycast - tj. to znaczy mają ten sam adres anycast. Jeśli firma ma kilka punktów dostępu do Internetu, awaria połączenia z dostawcą lub routerem u dostawcy może zostać natychmiast skompensowana przez inny router z tej samej grupy anycast, do którego można wtedy dotrzeć za pośrednictwem jednego z alternatywnych połączeń. Jednak nadawca nie ma możliwości wyboru fizycznego odbiorcy (interfejsu odbiorczego); miejsce docelowe jest określane wyłącznie przez protokół routingu.

Podobnie, rozkład obciążenia można osiągnąć, zawsze dostarczając pakiety od nadawców do najbliższego serwera. Jeśli kilka serwerów grupy anycast istnieje w różnych sieciach, może to zapewnić, że obciążenie zostanie rozłożone na wiele serwerów bez wiedzy lub współpracy nadawcy. Będzie to obejmować dla używanych serwerów DNS - root (patrz poniżej).

ćwiczyć

Najważniejsze zalety anycast to równoważenie obciążenia i krótsze czasy dostępu . Do tego dochodzi prawie całkowita przejrzystość (użytkownik nawet nie zauważa, że komunikuje się z serwerem anycast) i doskonała skalowalność (serwery można dodawać lub usuwać w dowolnym momencie). Wadą jest złożona synchronizacja wewnętrzna, ponieważ wszystkie zaangażowane serwery muszą zawsze dostarczać identyczne dane. Ponadto rozwiązywanie problemów jest utrudnione w przypadku awarii, ponieważ często nie jest jasne, który serwer jest odpowiedzialny bez dalszej analizy.

W niektórych przykładach używane są główne serwery nazw Anycast i serwer domeny najwyższego poziomu , a także mechanizm tunelowania IPv6 -in- IPv4 6to4 . Anycast jest również używany do obrony przed rozproszonymi atakami typu „odmowa usługi ” (ataki DDoS) ze strony firm takich jak Cloudflare i oferowany jako usługa, na przykład na strony internetowe. Dostęp do takich chronionych witryn internetowych uzyskuje się za pomocą odwrotnego proxy . Na przykład kilka ataków DoS na główne serwery nazw w latach 2006 i 2007 zakończyło się niepowodzeniem ze względu na rozkład obciążenia anycast. Jeden z największych ataków DDoS na Cloudflare z maksymalnym obciążeniem przekraczającym 300 Gb / s od 2013 r. Może również zostać zatrzymany przez zastosowaną transmisję anycast.

Normy i standardy

- RFC 1546 , Host Anycasting Service (1993).