Poświadczenie

Authentication (od starożytnego greckiego αὐθεντικός authentikós , niemiecki ` niezawodny, po pewnym źródle„” Postać głównego połączeniu z łacińskiego facere ` ` make„” ) jest dowodem ( weryfikacja ) od rzekomego mienia (zastrzeżenie) z dnia na podmiot , na na przykład osoba, urządzenie, a Może być dokumentem lub informacją i które dokonuje jego uwierzytelnienia poprzez swój wkład .

Powiązany czasownik to Authenticate (angielski: Authenticate ), co oznacza bycie świadkiem autentyczności czegoś. W informatyce słowo poparte uzasadnieniem Authenticate jest często używane zarówno do procesu sprawdzania autentyczności, jak i do wyniku tego sprawdzenia, ponieważ w świecie anglojęzycznym nie ma składniowego rozróżnienia między działaniami zaangażowanych podmiotów . W obszarze niemieckojęzycznym termin uwierzytelnianie służy do sprawdzania autentyczności, a termin uwierzytelnianie służy do potwierdzania autentyczności.

Uwierzytelnienie podmiotu w odniesieniu do deklarowanej właściwości autentyczności, którym może być na przykład nadanie „istniejącej autoryzacji dostępu” lub „ autentyczności ”, pozwala uwierzytelnionemu podmiotowi na podjęcie dalszych działań. Jednostka jest wówczas uważana za autentyczną .

Ostateczne potwierdzenie uwierzytelnienia jest również nazywane autoryzacją, jeśli jest ograniczone przez pewne dozwolone tryby i/lub w określonym kontekście . Uwierzytelnianie jest ważne do momentu opuszczenia lub zmiany odpowiedniego kontekstu lub do opuszczenia lub zmiany odpowiedniego trybu.

Proces w kontekście

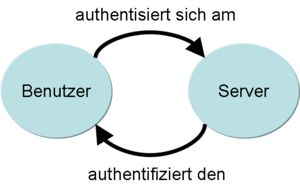

W przypadku uwierzytelniania między dwoma podmiotami, jedna uwierzytelnia się, podczas gdy druga uwierzytelnia tę pierwszą.

Uwierzytelnianie to weryfikacja potwierdzenia autentyczności . Uwierzytelnianie odpowiednika jest często używane do ich identyfikacji i jest również możliwe do wyobrażenia w sensie ustalenia tożsamości . Uwierzytelnienie jest więc co do zasady dowodem, że jest oryginałem, przy czym uwierzytelnienie może dotyczyć nie tylko osób, ale dowolnych przedmiotów materialnych lub niematerialnych, np. B. dokumenty elektroniczne lub dzieła sztuki.

W przykładzie programu komputerowego, który może udzielić dostępu do bezpiecznego obszaru, użytkownik najpierw potwierdza swoją autoryzację dostępu, wprowadzając nazwę użytkownika. Ponadto uwierzytelnia się wprowadzając swoje hasło. Program następnie identyfikuje użytkownika na podstawie tych informacji, a następnie przeprowadza uwierzytelnianie, czyli weryfikację dokonanego twierdzenia o autentyczności. Dopiero gdy ta weryfikacja zakończy się powodzeniem, użytkownikowi zostaną przypisane określone prawa dostępu w ramach autoryzacji, zwykle na czas trwania sesji. Oznacza to, że tożsamość partnera komunikacji jest dla programu pewna, chociaż może się to zmienić z czasem (na przykład podczas ataku MITM ) lub mogła nie istnieć od samego początku (na przykład po phishingu ). W trakcie procesu autoryzacji program decyduje, czy uwierzytelniony użytkownik może uzyskać dostęp . Jeśli to również się powiedzie, program przyzna użytkownikowi dostęp do zabezpieczonego obszaru.

Metody

Użytkownik może uzyskać uwierzytelnienie (dowód własnej tożsamości) na trzy różne sposoby:

- Dowód znajomości informacji : Coś wie, na przykład hasło

- Wykorzystanie własności : Ma coś, na przykład klucz

- Obecność samego użytkownika: Jest czymś, na przykład w postaci cechy biometrycznej

W zależności od obszaru zastosowania, wybór metod uwierzytelniania prowadzi do różnych zalet i wad pod względem praktyczności dla użytkownika w życiu codziennym oraz wymogów bezpieczeństwa chronionego mienia. Dokładne rozważenie przed wdrożeniem i uruchomieniem zapewnia faktycznie osiągnięty poziom bezpieczeństwa.

Wiedza, umiejętności

Charakterystyka:

- może zapomnieć być

- mogą być powielane, rozpowszechniane, przekazywane i zdradzonej BE

- można się domyślić

- ujawnienie wiedzy może być zagrożone są

- przekazywanie wiedzy nie wymaga żadnych praktycznych pomocy

Przykłady uwierzytelniania opartego na wiedzy:

- hasło

- kod PIN

- Odpowiedź na konkretne pytanie (pytanie zabezpieczające )

- Dowód zerowej wiedzy

posiadanie

Charakterystyka:

- Stworzenie cechy (ewentualnie również punktów kontrolnych) wiąże się ze stosunkowo wysokimi kosztami (często wymaga specjalnego procesu produkcyjnego i fizycznego procesu dystrybucji)

- Zarządzanie majątkiem jest niepewne i wymaga wysiłku (należy mieć przy sobie)

- może się zgubić

- można ukraść

- można przekazać, przekazać lub (w niektórych przypadkach) powielić

- może być zastąpiony

- może zapisywać dane specyficzne dla użytkownika

- może się chronić i aktywnie zmieniać (Smartcard, SecurID )

Przykłady uwierzytelnienia na podstawie posiadania:

- Karta chipowa, znana również jako karta inteligentna lub karta do podpisu

- Karta bezstykowa

- Karta RFID

- klucz fizyczny

- Kody kluczy na dysku twardym

- Karta SIM do procedury mTAN

- Certyfikat z. B. do użytku z SSL

- Lista TAN i iTAN

- Jednorazowy Token PIN (np. SecurID )

- Pamięć USB z sejfem na hasło

- Dysk twardy USB ze zintegrowaną klawiaturą do wprowadzania kodu PIN

Cecha fizyczna / biometria

Charakterystyka:

- jest informacją publiczną?

- jest zawsze noszony przez ludzi

- nie mogą być przekazywane innym osobom

- Po zarejestrowaniu cechy konieczne jest rozesłanie zarejestrowanych danych do porównania w punktach kontrolnych

- wymaga specjalnego urządzenia (technologii) do wykrywania

- czy mogę. A. nie można porównywać z próbą referencyjną z całą pewnością, ale tylko z prawdopodobieństwem (<1)

- możliwa jest fałszywa akceptacja (fałszywa akceptacja)

- możliwe jest fałszywe odrzucenie (fałszywe odrzucenie)

- Może być wymagane wykrywanie życia (np. w celu odrzucenia sztucznego odcisku palca lub odciętego palca)

- zmienia się w czasie lub w wyniku wypadków i dlatego jest mniej rozpoznawalny

- jeśli cecha zostanie wybrana niekorzystnie, pewne grupy osób, którym brak cechy są wykluczone

- nie można wymienić

- może stwarzać problemy z ochroną danych

Przykłady uwierzytelniania opartego na cechach biometrycznych:

- odcisk palca

- rozpoznawanie twarzy

- Zachowanie podczas pisania

- Rozpoznawanie głosu

- Rozpoznawanie tęczówki

- Cechy siatkówki (dna oka)

- Pismo odręczne ( podpis )

- Geometria dłoni ( skaner dłoni )

- Struktura linii ręki

- Informacje genetyczne ( DNA )

Zabezpieczenie transmisji

Dane są przesyłane podczas uwierzytelniania. Jeśli te dane zostaną przechwycone, atakujący może ich użyć do stworzenia fałszywej tożsamości. W celu wykluczenia ryzyka ujawnienia stosuje się takie metody, jak uwierzytelnianie typu challenge-response i wiedza zerowa , w których podmiot uwierzytelniający nie przekazuje już danych identyfikacyjnych sam, a jedynie dowód, że posiada te dane identyfikacyjne ponad wszelką wątpliwość. Przykładem uwierzytelniania typu wyzwanie-odpowiedź jest to, że ustawione jest zadanie, którego rozwiązanie może pochodzić tylko od odpowiednika, który ma określoną wiedzę lub określoną właściwość. W ten sposób odpowiednik może zostać uwierzytelniony bez konieczności ujawniania swojej wiedzy lub własności. Należy jednak zauważyć, że takie metody również mogą być atakowane.

Inne systemy rozwiązują problem, wykorzystując dane identyfikacyjne tylko raz. Jednym z przykładów jest system TAN. Jednak podsłuchiwane lub szpiegowane dane identyfikacyjne mogą być wykorzystane później, jeśli można zapobiec początkowemu wykorzystaniu, a tym samym unieważnieniu danych podczas procesu podsłuchiwania. Systemy haseł jednorazowych redukują ten problem poprzez powiązanie danych identyfikacyjnych z aktualnym czasem.

Inną możliwością zabezpieczenia transmisji jest tzw. komunikacja „drugi kanał”, w której część danych identyfikacyjnych przekazywana jest drugim kanałem. Jednym z przykładów jest wysyłanie wiadomości SMS za pomocą mobilnego systemu TAN (mTAN).

W kontekście protokołów kryptograficznych często stosuje się dodatkowe liczby losowe jako tzw. wartości „ nonce ” lub „ sól ”, aby zapobiec powtórzeniu identyfikacji.

W przypadku U2F i UAF , FIDO Alliance opublikowało w grudniu 2014 r. dwa bezpłatne standardy branżowe, które służą do potwierdzania autoryzacji dostępu do dowolnej liczby różnych usług internetowych.

Połączenie metod

Odpowiednia kombinacja metod może zmniejszyć deficyty w uwierzytelnianiu. Z drugiej strony kombinacje kilku metod wiążą się z wyższymi kosztami i/lub większym wysiłkiem. Dynamiczne systemy, które automatycznie wybierają silniejsze lub słabsze metody uwierzytelniania w zależności od wartości, a tym samym ryzyka transakcji lub bezpieczeństwa używanego połączenia online, zwiększają jednak akceptację użytkowników i unikają kroków zmniejszających produktywność w transakcjach niskiego ryzyka.

Połączenie dwóch metod nazywa się uwierzytelnianiem dwuskładnikowym lub uwierzytelnianiem dwuetapowym . Federalne Biuro Bezpieczeństwa Informacji (BSI) określa to jako silnego uwierzytelniania . Typowym przykładem połączenia wiedzy i własności jest bankomat : ma kartę bankową i zna osobisty numer identyfikacyjny (PIN). Podobna zasada istnieje już w obszarze dysków twardych do zabezpieczeń mobilnych. W przypadku specjalnych dysków twardych o wysokim poziomie bezpieczeństwa dostęp jest zabezpieczony za pomocą karty inteligentnej i 8-cyfrowego kodu PIN. W Internecie dostęp jest często przyznawany za pomocą hasła w pierwszej kolejności. Aby jednak uzyskać pełny dostęp, na telefon komórkowy wysyłany jest SMS-em unikalny kod, który należy następnie wprowadzić na stronie w celu potwierdzenia. Jest to często wykorzystywane w bankowości internetowej , na przykład , w celu uwierzytelnienia na transakcję . Standard branżowy Universal Second Factor (U2F) jest używany do uwierzytelniania dwuskładnikowego niezależnego od urządzenia i dostawcy.

Zasada czterech oczu oznacza oddzielne uwierzytelnianie przez dwie osoby. Takie uwierzytelnianie jest najczęściej stosowane w systemach o wysokich wymaganiach bezpieczeństwa: Na przykład otwieranie sejfów w bankach wymaga czasami dwóch osób, które uwierzytelniają się przez posiadanie (dwa oddzielne klucze).

Klucz główny jest bezpieczny dzięki wiedzy i wycofał (ukryty) własności, która nadal stanowi opcję uwierzytelniania dla całkowitej utraty wszystkich innych funkcji uwierzytelniania.

Uwierzytelnianie jako usługa IT

Oferowanie bezpiecznych i praktycznych opcji uwierzytelniania dla usług IT jest dziś postrzegane jako niezależne i nadrzędne zadanie. Mówi się o „Uwierzytelnianiu jako usłudze” (AaaS) oraz o „Infrastrukturze uwierzytelniania i autoryzacji” (AAI). Na poziomie firmy lub uczelni usługi uwierzytelniania są organizowane w ramach centralnego systemu zarządzania tożsamością . Państwo oferuje również usługę elektronicznego uwierzytelniania za pomocą nowego dowodu osobistego .

Usługa uwierzytelniania pełni rolę trzeciego pośrednika obok usługi informatycznej i użytkownika usługi informatycznej. Usługa uwierzytelniania jest również określana jako „dostawca tożsamości”. Jeśli użytkownik chce skorzystać z usługi, jest najpierw przekierowywany do dostawcy tożsamości. Uwierzytelnianie odbywa się między użytkownikiem a dostawcą tożsamości. Po pomyślnym uwierzytelnieniu dostawca tożsamości wydaje tzw. potwierdzenie , które otrzymuje użytkownik i który pokazuje służbie IT. Usługa IT musi oczywiście ufać dostawcy tożsamości, aby poprawnie uwierzytelniać użytkowników i musi mieć możliwość sprawdzenia pochodzenia potwierdzenia. Przykładami takich metod są Shibboleth , CAS i OpenID .

Zobacz też

literatura

- Sebastian Bösing : Uwierzytelnianie i autoryzacja w elektronicznych transakcjach prawnych: Kwalifikowany klucz podpisu i certyfikaty atrybutów jako prawne instrumenty tożsamości cyfrowej , Nomos, ISBN 3-8329-1535-4

- Josef von Helden : Poprawa uwierzytelniania w systemach informatycznych poprzez specjalne usługi systemu operacyjnego , Shaker Verlag , ISBN 3-8265-0897-1

- Sebastian Rieger: Jednolite uwierzytelnianie w heterogenicznych strukturach IT dla bezpiecznego środowiska e-nauki , Cuvillier Verlag; Wydanie: 1 (2007), ISBN 3-86727-329-4

linki internetowe

Indywidualne dowody

- ^ Wilhelm Pape , Max Sengebusch (układ): Zwięzły słownik języka greckiego . Wydanie III, nakład VI. Vieweg & Sohn, Braunschweig 1914 ( zeno.org [dostęp: 23.07.2019 ] W słowniku podany jest tylko przysłówek starogrecki αὐθεντικῶς authentikōs . Jest to słowo późnogreckie , więc pochodzenie starogreckiego αὐθέντης authéntēs , tutaj w sens , byłoby bardziej powszechne od „autora”.).

- ↑ a b c d uwierzytelniania. Duden , dostęp 3 stycznia 2018 roku .

- ↑ Litowski, Eric i Bettina Weßelmann: Technologia uwierzytelniania oparta na ryzyku: bezpieczeństwo na miarę . W: LANline . Nie. 6 , 2006, ISSN 0942-4172 ( lanline.de ).

- ↑ IT-Grundschutz: Słowniczek. BSI , dostęp 27 września 2019 r .